疫情下手機短訊釣魚新招

2022-02-17近日爆發第五波疫情,確診數字急升,政府採取多項政策來防範疫情,當中包括疫苗護照。最近UD 網絡安全研究人員發現有黑客看準機會,利用市民對相關政策關注熱度,發送手機短訊(SMS)進行釣魚攻擊。用家一不留神,便會招致金錢損失,或被騙取個人資料。

1. 手機短訊釣魚攻擊手法

2. 手機短訊攻擊注意重點

3. 如何防範短訊釣魚攻擊

手機短訊釣魚攻擊手法

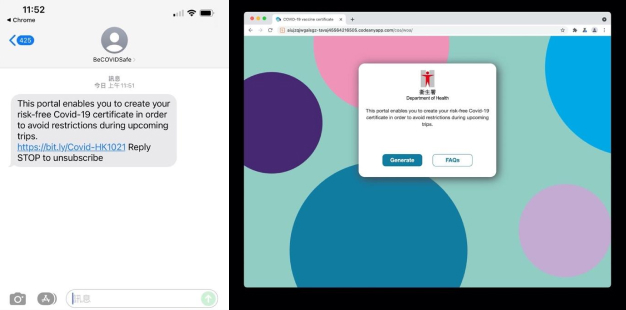

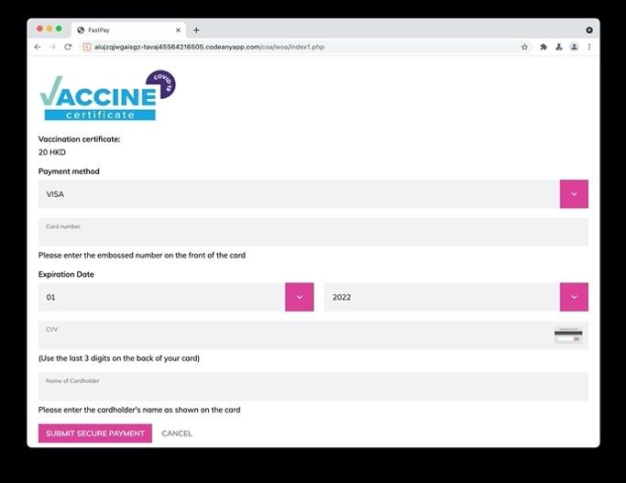

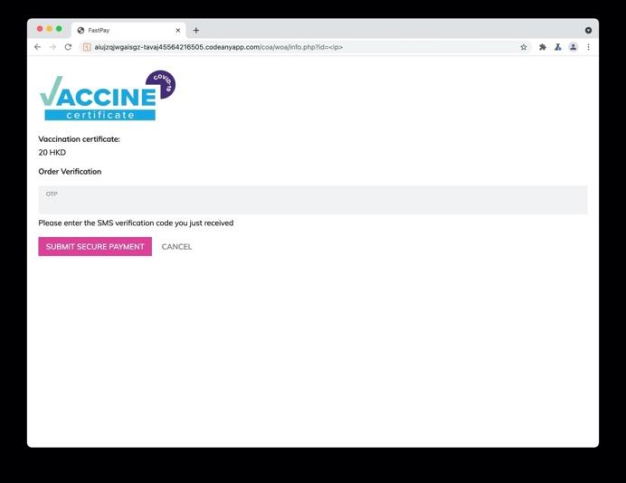

以假冒衛生署疫苗證書的攻擊為例,攻擊者假裝官方人員,以ID「BeCOVIDSafe」向收訊人發送釣魚短訊,要求收訊人填寫個人資料來購買疫苗證書。用戶點擊短連結後會被帶到有衛生署圖樣的虛假網站。網站要求用家提交付款方式的資料,包括信用卡號碼、失效日期和CVV號碼,網站甚至會要求提供短訊驗證碼來處理付款,令網站可信程度大增。當所有資料提交後,用戶的信用卡會被立即扣帳。

手機短訊攻擊注意重點

- 由於SMS的設計並不需要驗證發送人ID,只要發送人ID名稱 與真實ID相同,手機就會把相關短訊歸類為同一發送人,造成由真實發送人發送短訊的錯覺。

- 手機短訊加入網站連結的長度有限制,所以攻擊者會使用縮短版的網站連結發放攻擊,例如使用「bitly」此類服務。由於此類服務也會被一般公司採用,令收訊人難以即時察覺問題,提高判斷釣魚訊息難度。

如何防範短訊釣魚攻擊

由於SMS並沒有防偽裝設定,也不似電郵可用軟件過濾可疑訊息,往往要靠用戶自行分辨真假。請留意以下幾點小提示:

- 用家要先想清楚短訊內容是否合理。

- IOS/Android系統會自動將相同發送人ID的SMS歸一,所以假冒SMS容易混入真SMS當中魚目混珠。即使收到日常有聯繫的品牌、公司短訊都要看清楚,即使打開了連結網頁,亦都要留意網址是否由官方網址發出。

- 可使用「shorten link expander」(例如:https://www.expandurl.net/)將連結回復原狀,便可查看網站連結是否有問題(如域名不正確)。

- 如有需要,可以主動聯絡發送機構,了解推廣內容真偽。